专题论述

- 工控信息安全如何构建安全防护体系

信息来源:摘自《自动化博览》2018年4月刊 上传日期:2018-09-06 点击率:2498次 -

导读

随着工业互联网的发展及工业大数据、大互联时代的到来,工业控制系统的互联互通已成为未来工控系统的发展趋势。工业控制系统信息安全已成为今后工控系统设计中不可或缺的重要环节。本文的重点在于研究适用于工业控制系统的安全防护体系架构,在传统被动防护体系的基础上结合纵深防护理念,提出了工业控制系统信息安全主动防护体系,将可信计算、数字证书体系、深度协议控制、虚拟化隔离等安全技术融入工业控制系统,并结合边界防护、工业设备防护和核心控制器防护为工业控制系统运行提供安全保障。

1 前言

在工业控制系统中,终端设备网络化、智能化的趋势越来越明显。随着控制系统日渐走向网络化、集成化、分布化的发展趋势,信息安全成为影响工控系统正常运行的重要问题。现有的工业控制系统防护主要通过防火墙、工业网闸等网络防护设备构建边界防护和基于主机和操作系统的加固防护技术,此类防护手段主要作用于攻击或威胁发生后,属于被动防御。本文提出针对工业控制系统的信息安全功能和防护架构将通过基于数字证书的身份认证、融合可信计算技术的工业控制器等一系列信息安全主动防护能力来实现工业信息安全的主动防御体系。

图1 主动防护机制

2 典型工业信息安全防护机制

2.1 被动防护机制

传统的信息安全防护机制通过对关键网络节点和数据出入口采取必要的访问控制和权限控制来达到信息安全防护的目的。传统的被动式防护体系主要采用“封”、“堵”、“查”、“杀”的策略对保护系统环境进行安全过滤,主要依赖以下防护手段实现:

2.1.1 区域边界隔离

(1)物理区域隔离

物理区域隔离,本质上通过在内网和外网之间建立对直接或间接连接的阻隔,从而实现对内外网之间的物理隔绝的隔离技术。严格意义上来说,物理隔离的建立首先在两个网络之间的物理上是互不连接的,其次物理隔离需在链路层上切断内网外之间的数据链接,因此无论使用防火墙、路由器或其他交换设备连接的网络均不属于物理隔离。物理隔离目前常用工业网闸实现。

物理隔离对数据的传输方向要求较高,并且实施成本较大,但在安全性方面要强于逻辑隔离。

(2)逻辑区域隔离

逻辑区域隔离,被隔离的两端仍然存在物理上数据通道连线,但通过技术手段保证被隔离的两端没有数据通道,即逻辑上隔离。主要通过软件或硬件设备将两个网络进行虚拟分割,并保证网络之间进行有条件的互访。逻辑隔离通常采用VLAN和网络防火墙等方式实现。

逻辑隔离具有部署简便,操作性强,适用性广等特点,但在安全程度上相较于物理隔离稍差。

2.1.2 边界防护

通过逻辑或物理分区的方式将控制系统划分为不同的区域,形成了多区域边界的区域化结构,在各分区的边界采用边界防护手段,能够有效控制各区域出入口的数据和流量安全。

边界防护是被动防御体系的核心所在,通常通过网闸设备和防火墙实现,以基础架构安全作为边界防护的基础,通过预置不同的安全策略和检测特征来进行静态防护,边界防护技术针对绝大多数常见类型的威胁和攻击具有很好的抵御效果,但对于未知威胁和APT攻击却很难发挥出决定性作用。

2.1.3 安全管理

安全管理主要包括漏洞扫描修复、安全审计记录等手段对工业控制系统中存在的漏洞进行扫描和修复,防止存在的已知漏洞被恶意利用;审计系统则通过对发生的安全事件和非法数据流量进行审计记录,对安全事件提供追踪溯源能力。

2.1.4 主机防护

主机防护所针对的保护对象为系统内的合法资产,通过对已有主机的操作系统进行系统加固,关闭无关端口和无关服务达到服务和端口最小化的目的,从而切断可能存在的威胁传输介质。

防病毒软件同样被应用于对主机资产的防护,考虑到工业控制系统网络隔离和难以保证病毒库实时更新等问题,防病毒软件在工业控制系统的应用主要采用白名单防护的形式。

图2 传统被动防护机制

2.2 纵深防护机制

纵深防护理念引入工业控制系统的信息安全解决方案是目前业内广泛接受的应用解决方案之一,工业控制系统的“纵深防护”旨在外部网络与工业核心网络之间构建多层次的防护层,由于工业控制系统的功能层级化结构明显,纵深防护理念在工业控制系统的适用度更加明显。

工控系统的纵深防护策略大体可分为四大类:

(1)安全管理

安全管理通过建立完善的安全管理流程、操作指南、安全业务管理和应急响应机制来完善信息安全防护能力。

(2)物理防护

物理防护指对工业控制现场和设备的物理访问进行限制和约束。包括门禁、身份卡、监控设备等。

(3)网络防护

网络防护包含基于网络分区的安全架构,以及通过部署防火墙等边界防护设备对网络分区边界节点的信息安全防护。

(4)主机防护

主机防护通过对主机操作系统的服务和配置加固、补丁管理、漏洞修复等完善操作系统的基本防护能力。此外,通过部署防病毒软件对恶意代码和恶意程序进行检测和防护。

纵深防护机制在以上防护策略的基础上,对不同层级采用不同针对性的安全措施,从而保护工业控制系统内的资产和网络安全。

3 工业控制系统主动防护机制

传统的被动防护机制和纵深防护机制的融合对建立工业控制系统的信息安全防护体系起到了关键作用,融合后的工业信息安全防护体系主要仍然依靠固定的防护策略和静态防护体系对威胁进行检测和抵御,虽然一定程度上满足了对外部网络威胁的抵御需求,但针对未知威胁和来自于内部的威胁却难以发挥作用。在面对接口复杂、协议大量私有化的工业控制系统难免会捉襟见肘。

基于已有的工业信息安全防护体系,为解决信息安全防护在工控系统中存在的问题,进一步提出了针对工控系统的主动防护机制。主动防护机制基于可信计算技术、数字证书体系构建能够对恶意行为和恶意威胁进行自诊断、自抵御的核心内生安全体系。

3.1 控制层主动防护

多层级防护方面,在现有纵深防护的基础上增加控制器核心安全防护层,通过提升控制系统核心控制器的安全抵御能力,将核心控制器作为安全的最后一道防线,采用可信计算和数字证书体系作为主动防护的基础,进一步赋予工控系统控制层的核心防护能力。通过对可信计算平台的引入,控制器将具备对未知威胁的主动发现和阻隔能力。

图3 核心控制器可信计算平台

3.2 网络层主动防护

工业控制系统在系统网通信方向,通过对通信行为建模的方法,通过对正常工业通信行为进行机器学习,针对无法辨识出未知特征的攻击或入侵行为进行检测,实现对Profinet 、 Modbus-TCP、IEC-104、OPC-UA、DNP3.0等工业协议的访问控制能力。

主动防御的工业协议访问控制技术通过监视并分析通信行为在入侵行为产生危害之前进行拦截,作为对基本访问控制能力的强化补充。

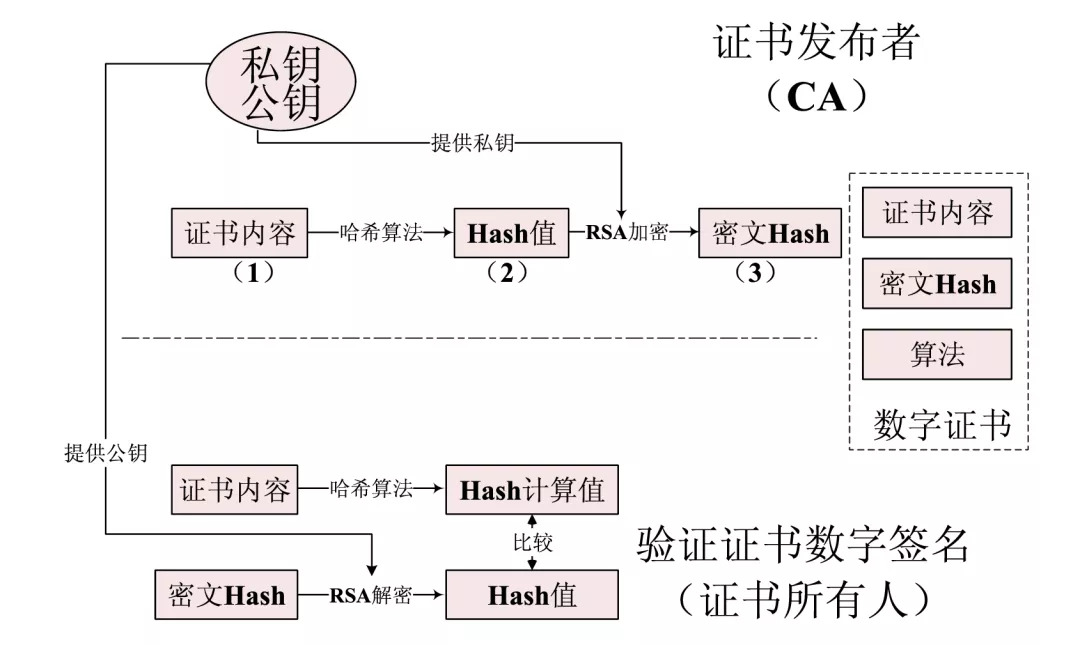

3.3 监控层主动防护

主动防护机制引入数字证书的安全机制,解决设备固件更新阶段的合法性和完整性度量,身份接入认证,保证工控设备在启动与运行阶段的可信性,从源头建立安全可信的运行环境。

设备接入工业网络之后,通过数字证书进行双向认证,并提供CRL多种方式的证书有效性验证,提供PKCS1/ PKCS7、attach/PKCS7、detach/XML等格式的数字签名和数字签名验证功能。

U-key作为身份认证和加密传输的关键设备,作用于上层系统,基于802.1x认证过程防止未授权登陆以保证系统的安全接入。支持对称和非对称加解密算法。U-key内存储有用于身份认证的数字证书可被上位机用于完成身份认证的工作。

图4 数字证书认证流程

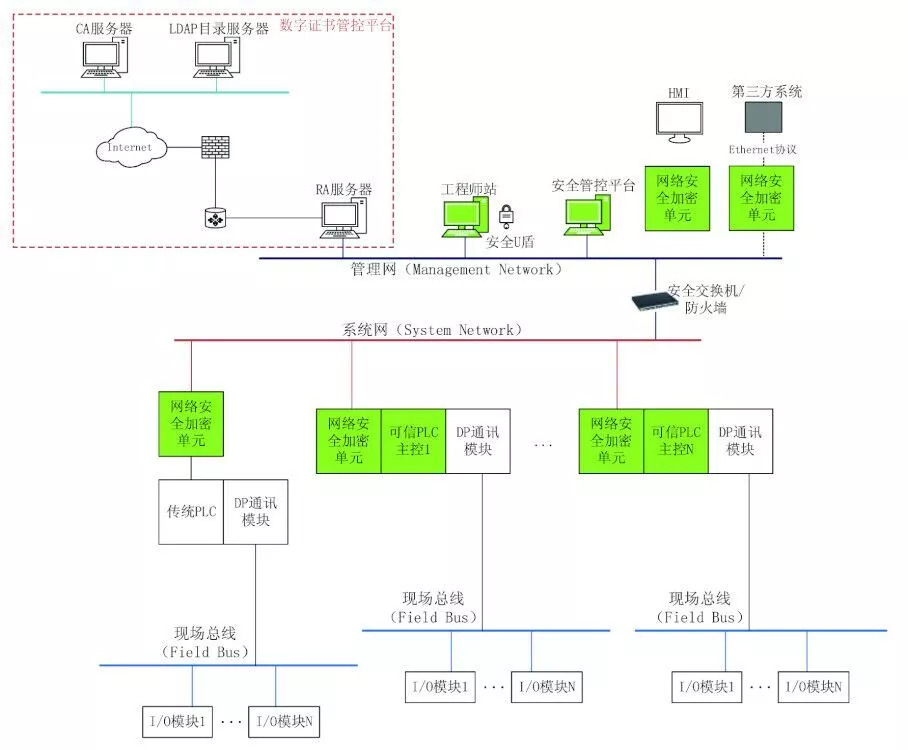

4 信息安全主动防护体系应用

工业信息安全主动防护体系,增加对控制层、网络层、监控层的主动防护技术的应用,并结合被动防御机制核心的边界防护以及纵深防护机制的独立防护策略,构成对工业控制系统新的安全防护体系。主动防护体系在抵御外部已知威胁的同时,进而能够对未知威胁以及从内部发起的威胁进行有效抵御,全面保护工业控制系统的稳定运行。

通过在现有工业控制系统的拓扑基础上,增加可离线运行的数字证书管理平台、高度集成的安全管控平台以及集成主动安全防护技术的核心安全控制器,构筑能够对已知威胁、未知威胁、外部非法访问、内部非法接入等各类信息安全威胁的核心抵御能力。

图5 主动安全防护体系应用拓扑

5 结语

随着工业信息安全技术的不断发展以及工业核心控制设备的不断迭代,工业控制系统的信息安全防护体系会经过不断的演化和革新。在《中国制造2025》和工业互联网大力发展的行业背景下,工业信息安全将会迎来快速发展的新时期。

工业控制系统封闭的网络环境已经被打开,工业信息安全防护的革新必须紧跟工业互联网的发展脚步,构建主动防御的工业信息安全防护,提升工业控制系统的核心安全能力刻不容缓。

( 注: 本研究依托国家高技术研究发展计划“863计划”先进制造技术领域“可编程嵌入式电子装备的安全技术”项目“可编程嵌入式电子设备的安全防护技术及开发工具”课题任务进行。)

作者简介

刘盈(1990-),男 ,内蒙古人,工程师,硕士,现就职于北京和利时系统工程有限公司,主要研究方向是电气工程。

李宗杰(1983-),男 ,浙江人,工程师,硕士,现就职于北京和利时系统工程有限公司,主要研究方向是计算机应用。

李根旺(1985-),男,河北人,高级工程师,硕士,现就职于北京和利时系统工程有限公司,主要研究方向是检测技术与自动化装置。

京ICP备13023518号-1 京公网安备 110102003807

地址:北京市西城区百万庄大街16号1号楼6层 邮编:100037